Почему фишинговые атаки нацелены на гостиничный бизнес

Фишинговые мошенничества начались почти 30 лет назад – и даже дольше, если учесть случаи выдачи себя за другое лицо по телеграфу, обычной почте и по факсу. К настоящему времени большинство современных пользователей Интернета знают, что нужно следить за подозрительными сообщениями в своих почтовых ящиках. Но, несмотря на широкую осведомленность об угрозе, фишинговые атаки остаются одним из наиболее успешных векторов атак для современных киберпреступников. Фактически, в период с 2021 по 2022 год исследователи наблюдали ошеломляющее увеличение количества фишинговых атак на 61% , что еще раз подчеркивает тот факт, что злоумышленники продолжают рассматривать эту тактику как прибыльную. Несмотря на повышение цифровой грамотности, фишинг остается обычной практикой для современных киберпреступников. Что дает?

Правда в том, что фишинг — это и всегда был игра с числами. Фишинговые электронные письма рассылаются на такое большое количество адресов, что даже 1% успеха может привести к ошеломляющему числу жертв. Люди совершают ошибки – в конце концов, человеческая ошибка не зря называется человеческой ошибкой – и все, что нужно, — это один уставший, отвлеченный или ненаблюдательный сотрудник, чтобы передать набор учетных данных в руки злоумышленника. Но хотя организации не могут изменить человеческую природу, они могут изменить способы предотвращения и смягчения фишинговых атак. Отели, рестораны и другие предприятия индустрии гостеприимства должны пересмотреть свой подход к фишингу, если они хотят защитить свои данные от злоумышленников.

Гостиничный бизнес особенно уязвим для фишинговых атак

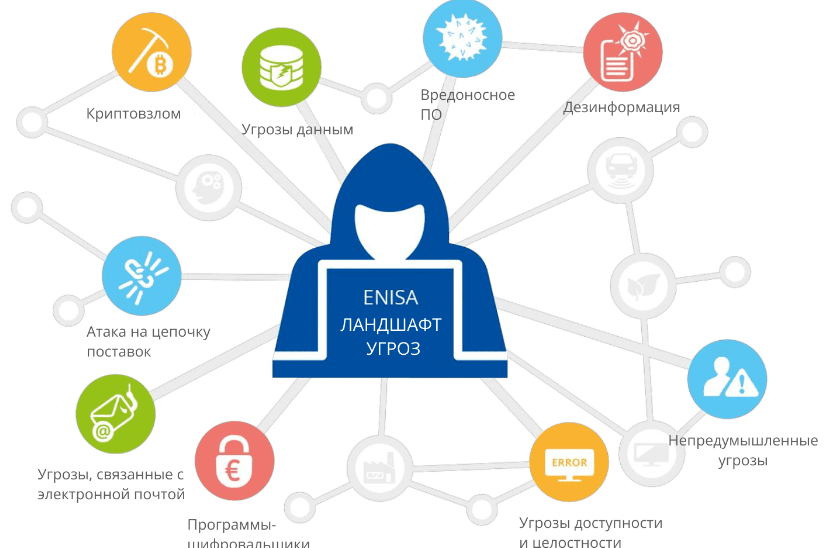

В отчете IBM « Стоимость утечки данных за 2023 год» указывается, что средняя стоимость утечки данных в индустрии гостеприимства сейчас составляет 3,36 миллиона долларов по сравнению с 2,94 миллиона долларов всего год назад. Это заметный рост, особенно в то время, когда в таких отраслях, как финансы и технологии, которые обычно считаются основными целями для злоумышленников, средние затраты на взломы фактически снизились. Это указывает на то, что злоумышленники все чаще рассматривают организации гостиничного бизнеса как главную и уязвимую цель. В отчете также установлено, что фишинг был первоначальным вектором атаки в 16% всех взломов, что делает его единственной наиболее распространенной тактикой, приводящей к успешному взлому. Это подчеркивает относительную уязвимость гостиничного бизнеса, который часто собирает значительный объем данных о клиентах, но обычно не известен своей надежной кибербезопасностью. Злоумышленники теперь видят потенциальную сокровищницу данных, и им ничего не мешает.

Исследования также показывают, что примерно 60% малых предприятий вынуждены закрыться в течение шести месяцев после взлома — важный показатель для индустрии гостеприимства, в которой больше представителей малого и среднего бизнеса (SMB), чем в большинстве других. Независимые отели, семейные рестораны, небольшие заведения и другие предприятия составляют значительную долю предприятий гостиничного бизнеса, что делает их особенно уязвимыми для потенциально разрушительных финансовых последствий взлома. Идея ясна: предприятия, которые хотят не стать еще одним источником данных, должны понимать современные тактики фишинга и иметь инструменты и стратегии для их смягчения.

Предотвращение и смягчение последствий современных фишинговых атак

Остановка современной тактики фишинга начинается с эффективного обучения. Хотя это правда, что сегодня большинство людей понимают основы фишинга, злоумышленники с годами совершенствовали свою тактику, и по мере того, как такие технологии, как генеративный искусственный интеллект, становятся все более распространенными, фишинговые электронные письма будут становиться только более хорошо написанными и их будет труднее обнаружить. Сотрудники должны знать тревожные сигналы, на которые следует обращать внимание при современной фишинговой атаке. Отсылает ли электронное письмо к одной или нескольким формам власти, например к руководителям корпораций, регулирующим органам или правоохранительным органам? Создает ли отправитель ощущение ложной срочности? Содержит ли электронное письмо какие-либо необычные или ограниченные по времени запросы? Все это может быть потенциальными признаками нападения.

Сотрудники должны понимать протоколы, которым следует следовать, если они получают такое электронное письмо, и, что особенно важно, для компаний важно поощрять своих сотрудников самостоятельно сообщать, если они считают, что попали на мошенничество. Чем раньше сотрудники службы безопасности узнают о потенциальном взломе, тем скорее они смогут его устранить. Это означает, что сотрудников следует вознаграждать за готовность проявить инициативу, а не наказывать за совершение единой ошибки. Множественные ошибки, когда после каждой проводится дополнительное обучение, могут указывать на ситуацию, требующую дисциплинарных мер, но наказания за случайный щелчок следует избегать.

Невозможно узнать, насколько эффективна программа безопасности, не протестировав ее. Это означает, что сотрудники должны регулярно проходить тестирование с помощью симуляций фишинга, которые позволяют компании безопасно имитировать реальную тактику фишинга, чтобы определить, продолжают ли сотрудники на них влюбляться. Кроме того, это может помочь выявить сотрудников из группы высокого риска, которые регулярно взаимодействуют с подозрительными электронными письмами, и направить их для дальнейшего обучения и тестирования.

Конечно, тестирование не ограничивается сотрудниками. Важно проводить упражнения по моделированию взломов и атак (BAS) в рамках симулируемых фишинговых кампаний, чтобы понять, какой ущерб на самом деле может нанести успешная фишинговая атака. Организациям необходимо знать, способны ли существующие средства безопасности распознать злоумышленника, даже если они вооружены законными учетными данными. Запуск моделируемой фишинговой кампании может помочь не только определить, какие сотрудники наиболее уязвимы, но и определить, могут ли потребоваться дополнительные решения по обеспечению безопасности. Невозможно остановить 100% фишинговых атак, а это значит, что организациям необходимо понимать, смогут ли они обнаружить и сдержать злоумышленника, когда сотрудник неизбежно нажимает на вредоносную ссылку. Это может предоставить предприятиям полезную аналитику, позволяя им отслеживать улучшения с течением времени.

Приоритизация смягчения последствий и уменьшения ущерба

Фишинговые схемы, вероятно, никогда не исчезнут. Для злоумышленников они представляют собой идеальное сочетание «простоты» и «прибыльности», а такие инструменты, как генеративный искусственный интеллект, только облегчат их проведение и повысят вероятность успеха. Но это не означает, что бизнес должен просто принять их. При правильном обучении, обучении и тестировании организации могут значительно снизить эффективность фишинговых атак, одновременно ограничивая потенциальный ущерб, который может нанести даже успешная атака. Для предприятий индустрии гостеприимства это может означать разницу между незначительным инцидентом и событием на уровне исчезновения.

Автор и редактор статей и публикаций о туризме и путешествиях.